“勒索软件”来袭,远望在行动(一)

发布日期:2017/05/14

1.背景介绍

2017年5月12日起, 全球性爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码, 经研究发现这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。“永恒之蓝”通过扫描开放445文件共享端口的Windows电脑甚至是电子信息屏,无需用户进行任何操作,只要开机联网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等一系列恶意程序。

该蠕虫迅速感染全球大量主机的原因是利用了基于445端口传播扩散的SMB漏洞MS17-010,微软在今年3月份发布了该漏洞的补丁。2017年4月14日黑客组织Shadow Brokers(影子经纪人)公布的Equation Group(方程式组织)使用的“网络军火”中包含了该漏洞的利用程序,而该勒索软件的攻击者或攻击组织在借鉴了该“网络军火”后进行了这次全球性的大规模攻击事件。

经过分析,该蠕虫名称为“WannaCry”,感染该蠕虫后会加密系统中的照片、图片、文档、压缩包、音频、视频、可执行程序等几乎所有类型的文件,被加密的文件后缀名被统一修改为“.WNCRY”,由于加密强度大、没有密钥的情况下,暴力破解需要极高的运算量,导致目前无法解密该勒索软件加密的文件。

部分运营商在主干网络上封禁了445端口,而内部专用网络对安全风险的敏感度相对较低,所以受蠕虫的影响较大。

2.大批量设备解决方案

已部署远望终端安全监管防护系统的用户,请大家按以下流程操作。

2.1阻止扩散

从管理界面打开“防火墙”策略,并按如下配置后分配到所有设备。

2.2减少感染途径

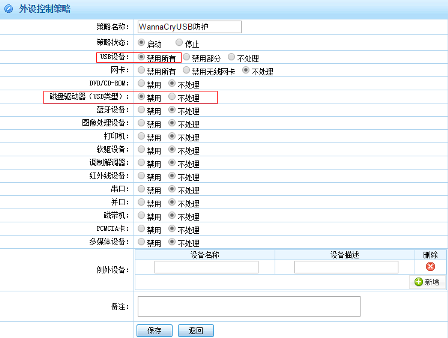

从管理界面打开“外设控制”策略,并按如下配置后分配到所有设备,减少通过USB移动存储设备的感染风险。

2.3评估感染面

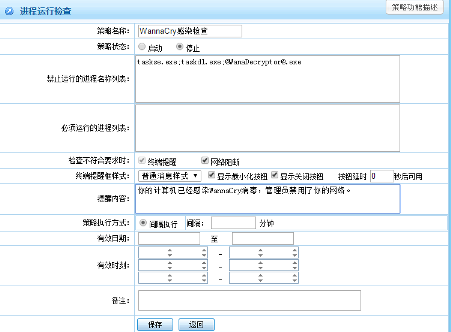

从管理界面打开“进程运行检查”策略,并按如下配置后分配到所有设备。

taskse.exe、taskdl.exe、 @WanaDecryptor@.exe为WannaCry的运行进程。

按上述配置后如果计算机被感染了,客户端会自动断开该计算机的网络连接,避免扩散,同时被感染的设备信息会上报至管理端,管理员可联系当事人排除问题。

2.4隔离受感染的设备

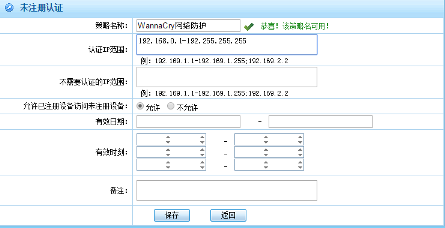

如果大量设备被感染,建议从管理界面打开“未注册认证”策略,并按如下配置后分配到所有设备,确保未被感染设备的安全。

2.5分发修复工具

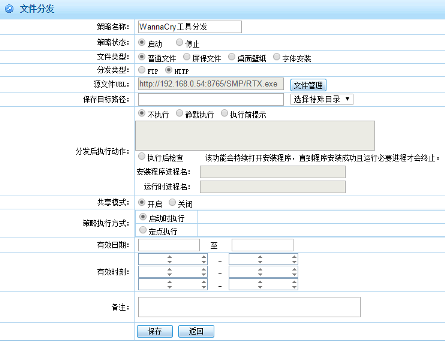

从管理界面打开“文件分发”策略,将修复工具(第三方提供)分发到所有感染的设备,然后通过2.3评估感染消除情况。

3.单机解决方案

未部署远望终端安全监管防护系统的用户,请按以下方案逐台处理。

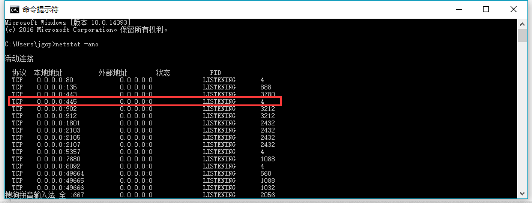

3.1端口开放检查

开始---->运行---->cmd,或者是window+R组合键,调出命令窗口,输入命令:netstat -ano,列出所有端口的情况。在列表中我们观察开放的445端口。

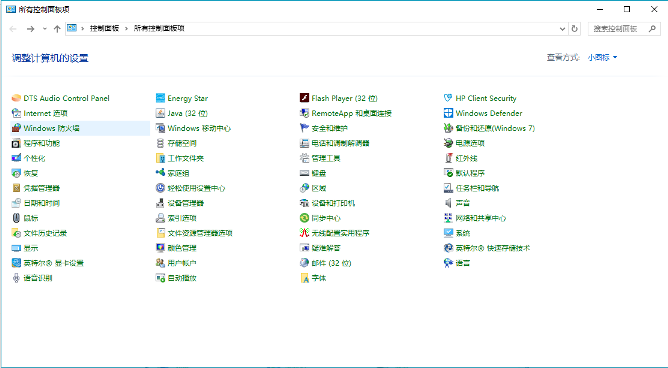

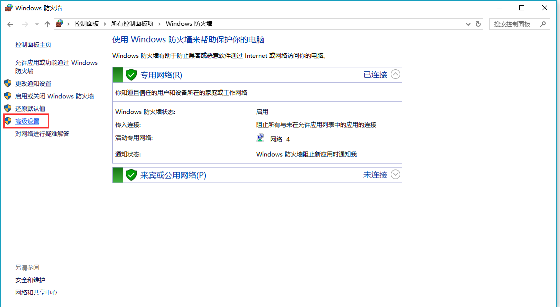

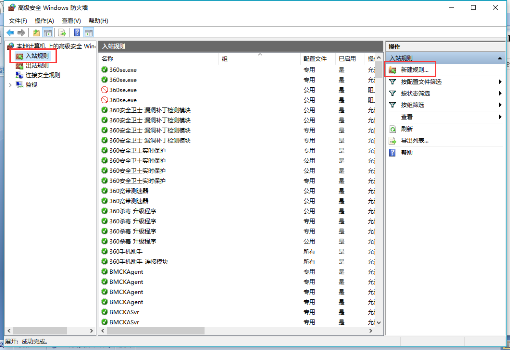

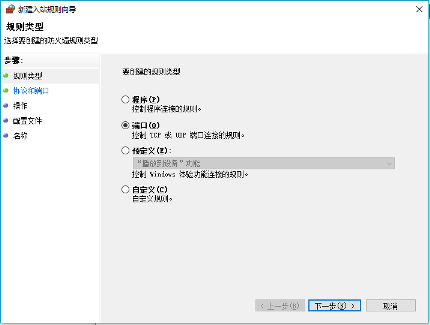

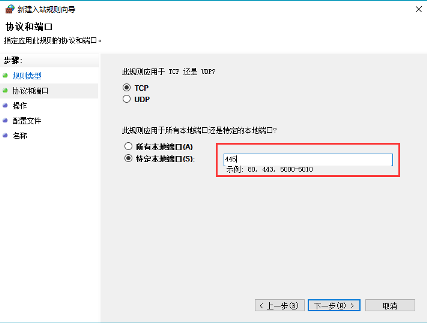

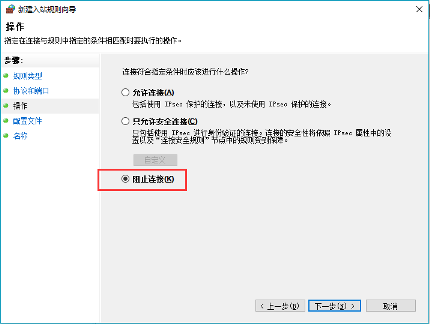

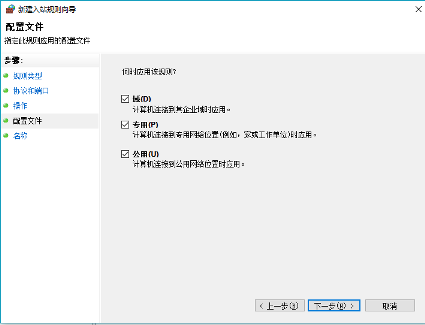

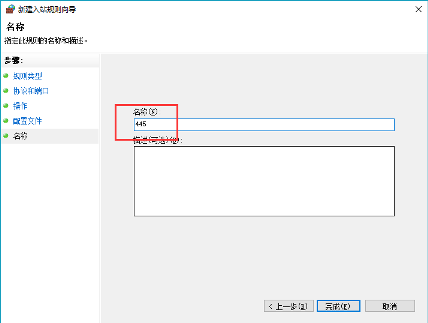

3.2本地防火墙配置方法

本地防火墙配置需要逐台设备调整,步骤如下:

3.3手动安装补丁

下载微软补丁进行修复,链接地址:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx