“WannaCry”来袭,远望在行动(二)

发布日期:2017/05/15

北京时间2017年5月12日,全球爆发大规模勒索软件感染事件,截止到目前,已有近百个国家超过10万家企业和公共组织数十万台机器感染。国内被感染的组织和机构几乎覆盖了所有地区,影响范围遍布高校、火车站、自助终端、邮政、加油站、医院、政府办事终端等多个领域,被感染的电脑数字还在不断增长中。一旦被感染,电脑中的文档、图片、压缩包、音频、视频、可执行程序等几乎所有类型的文件都会被加密,目前业内也没有解决方案对其解密还原,主流方案也以防御为主。

远望信息将持续报告事件动态,本文基于“远望在行动(一)”对解决方案进行了更新细化。

上期链接:http://mp.weixin.qq.com/s/AkUoITTP0GkwdSP6uavtXQ

“周一”个人电脑开机指南

由于该事件发生在周末,个人电脑都处于关机状态,感染对象以服务器为主,周一上班后个人电脑均会开机,我们需要做好开机预案,规避风险。

1.1 直接拔掉网线,笔记本电脑还需关闭无线网卡,如无法关闭无线网卡,应在拨出网线后,关闭所连接的无线路由器。

1.2 准备大容量的移动U盘或者光盘。

1.3 开机后使用相应的免疫工具,禁用系统服务、修改hosts文件、设置ipsec本地组策略等多种方式对勒索软件WannaCry的传播途径进行有效阻断。

1.4 完成免疫后,再使用专杀工具,对已经感染的电脑进行勒索软件的清除。

1.5 如已被感染,可使用文件恢复工具,对加密文件进行恢复处理。

(如需上述工具,请联系远望信息技术人员。)

已部署远望终端安全监管防护系统解决方案

远望信息从预防和控制两方面入手,有效阻止“WannaCry”的继续侵入及蔓延。

1 预防

1.1 阻止扩散

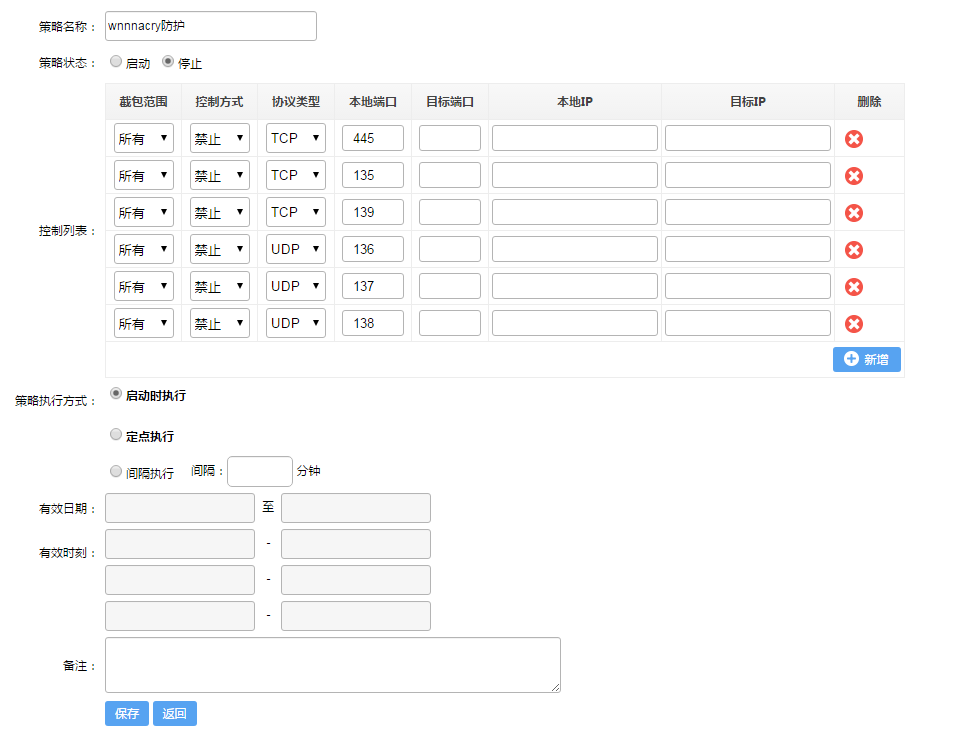

从管理界面打开“防火墙”策略,并按如下配置后分配到所有设备。

1.2 分发修复工具

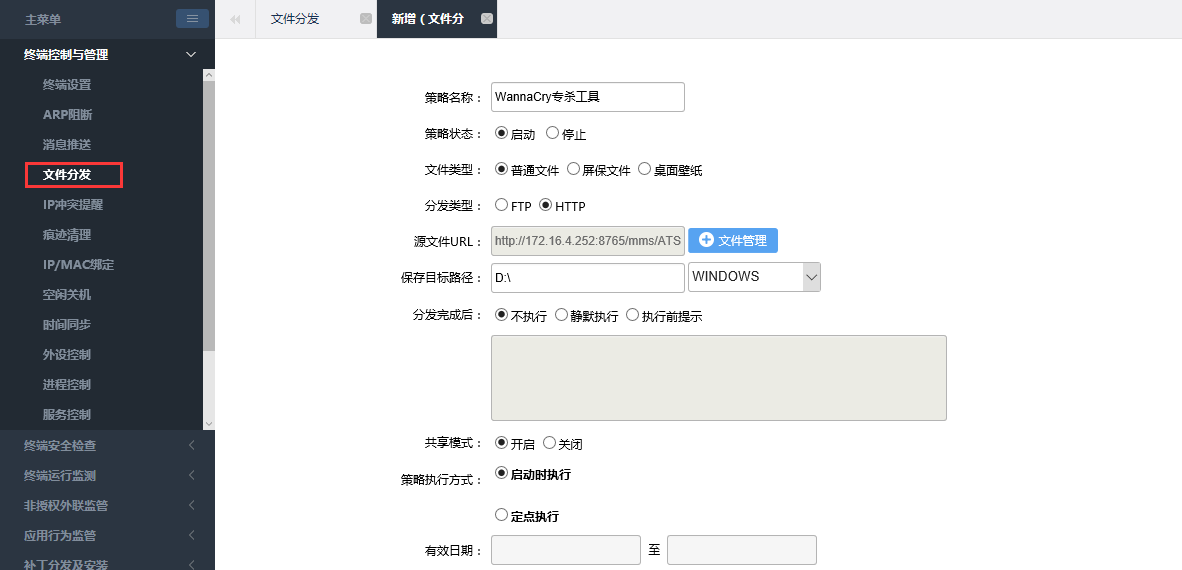

通过文件分发下发免疫工具、专杀工具,并开启默认执行。

2 控制

2.1 减少感染途径

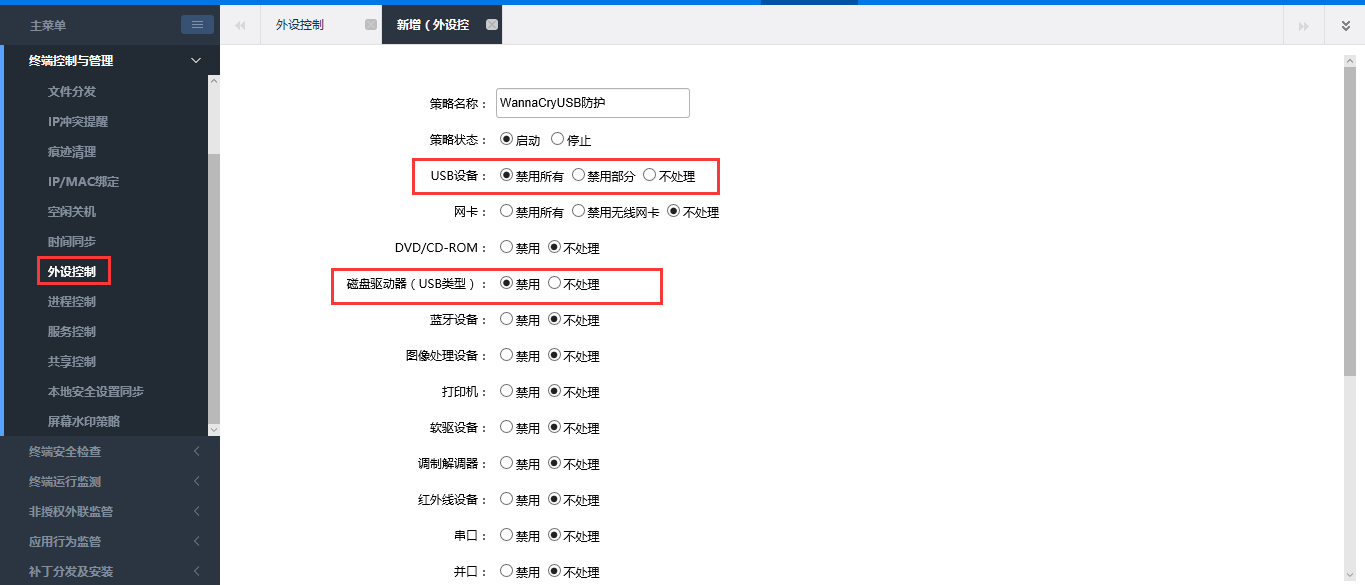

从管理界面打开“外设控制”策略,并按如下配置后分配到所有设备,减少通过USB移动存储设备的感染风险。

2.2 评估感染面

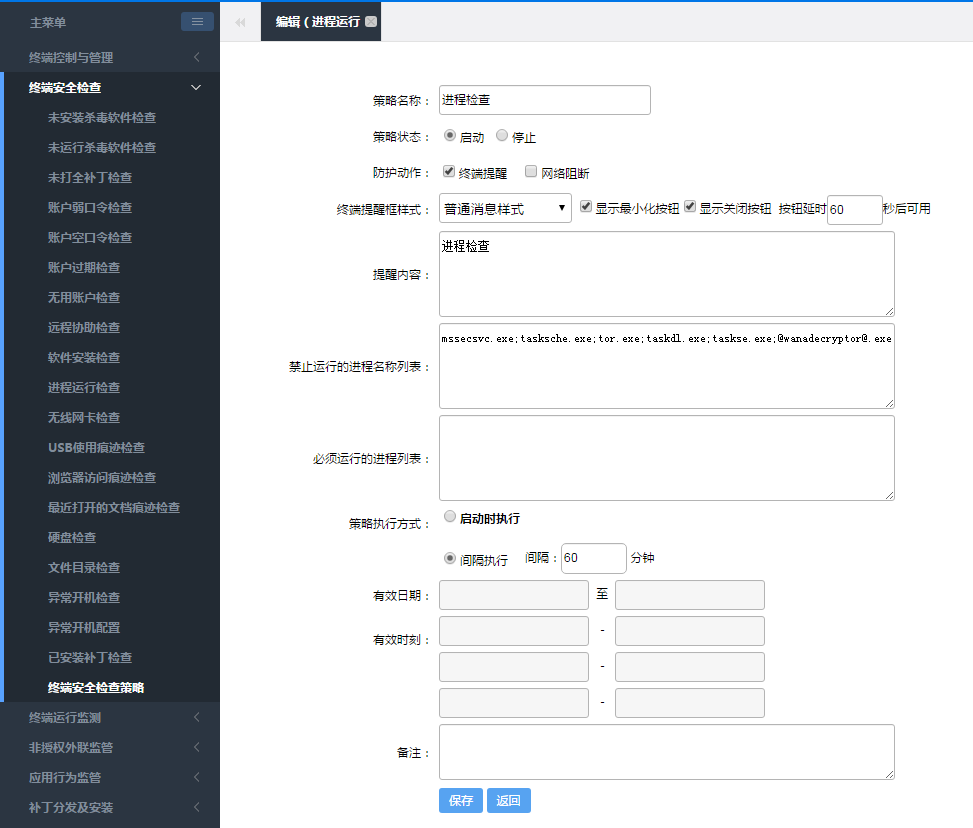

从管理界面打开“进程运行检查”策略,并按如下配置后分配到所有设备。禁止运行的进程名称:mssecsvc.exe、tasksche.exe、tor.exe、taskdl.exe、taskse.exe、@wanadecryptor@.exe。

当系统检测到上述进程后,自动断开电脑的网络连接,避免扩散。

未部署远望终端安全监管防护系统解决方案

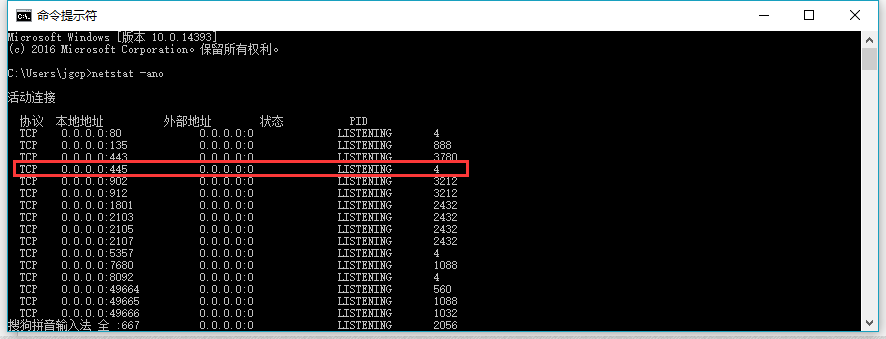

1.1 端口开放检查

开始---->运行---->cmd,或者是window+R组合键,调出命令窗口,输入命令:netstat -ano,列出所有端口的情况。在列表中我们观察开放的445端口。

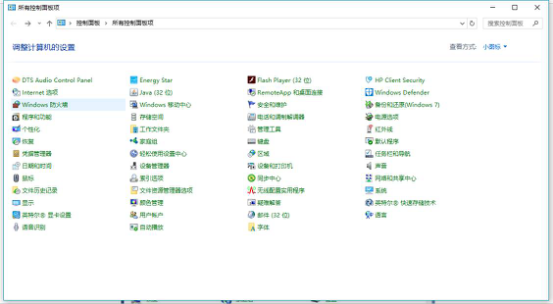

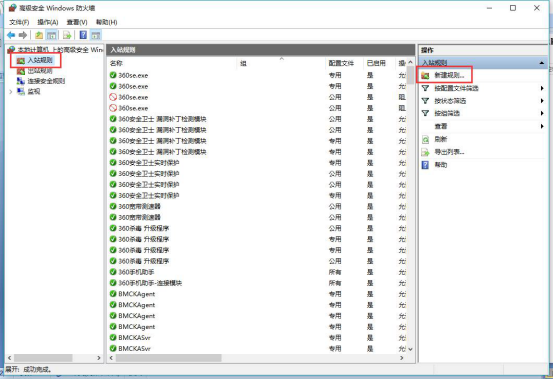

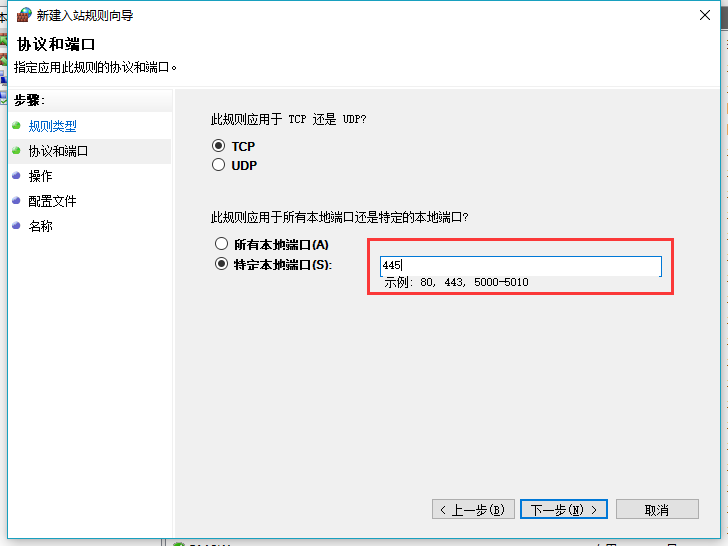

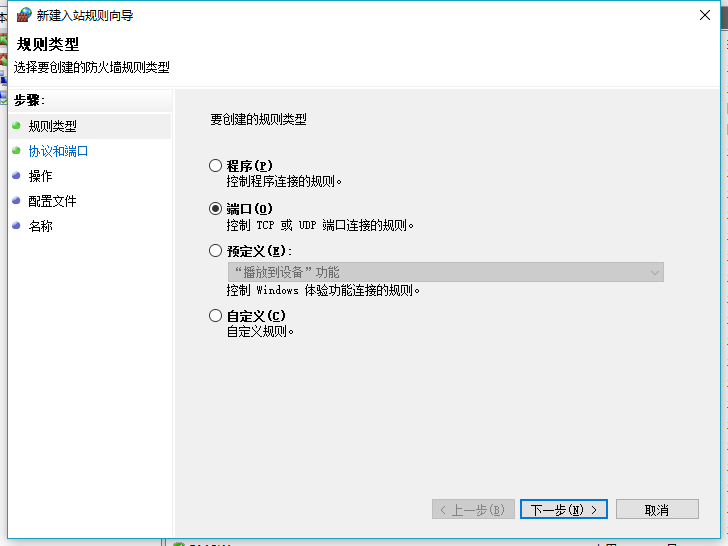

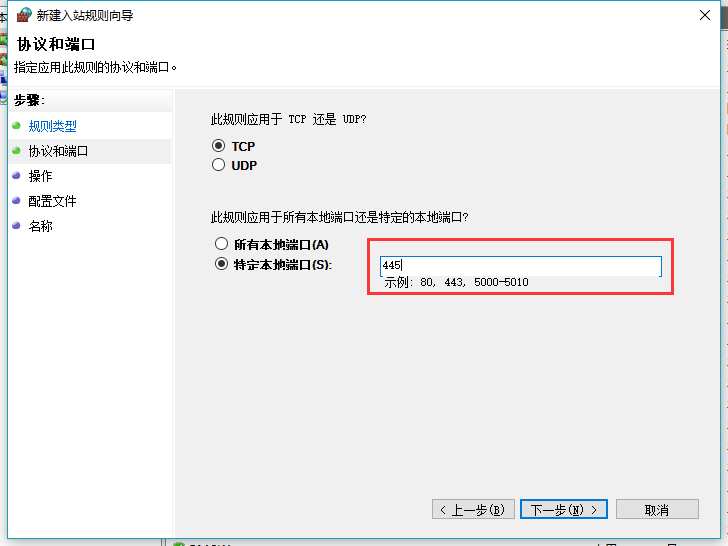

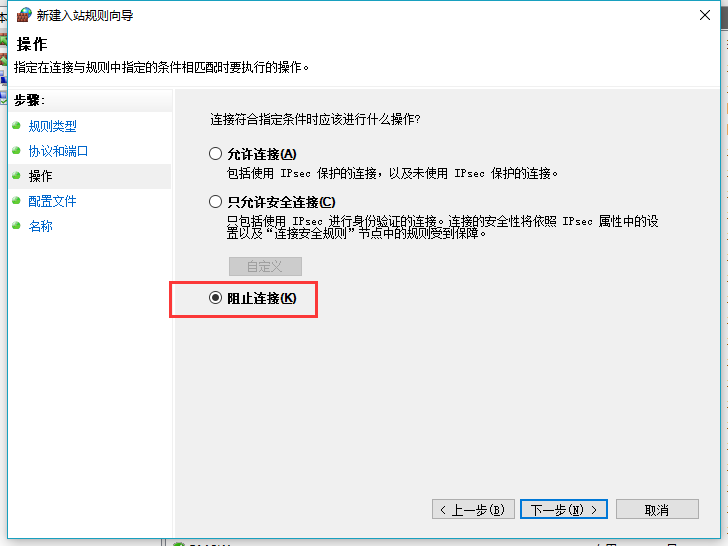

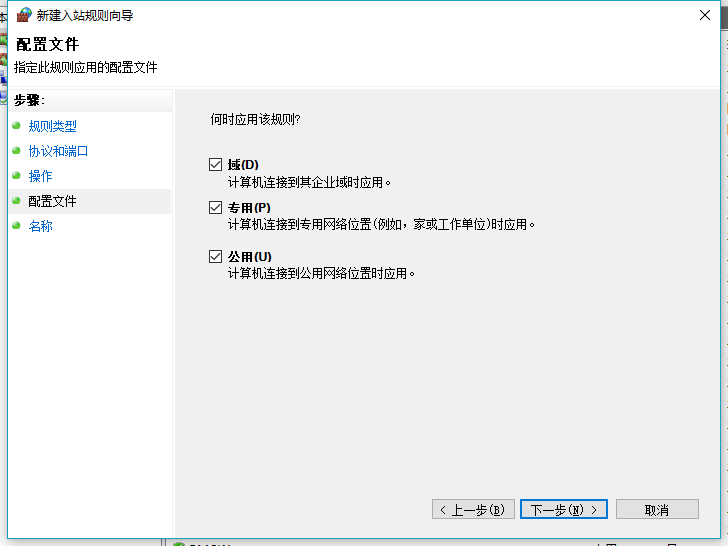

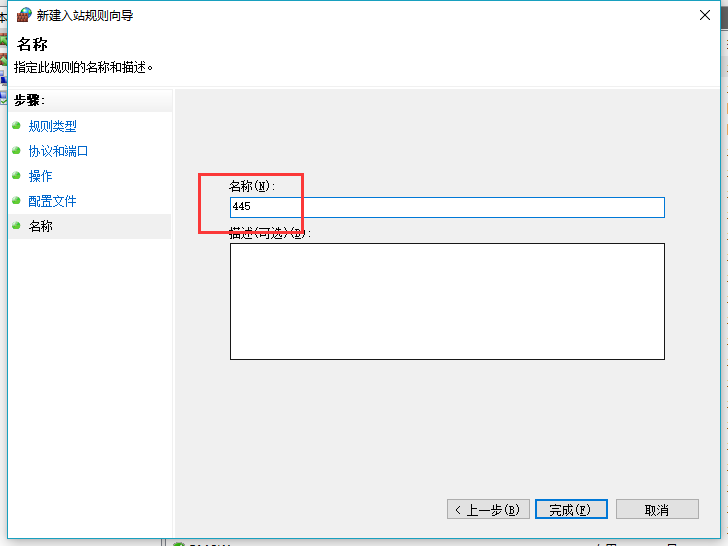

1.2 本地防火墙配置方法(禁止135、137、139、445端口的连接)

本地防火墙配置需要逐台设备调整,步骤如下:

1.3 手动安装补丁

微软官方地址:https://technet.microsoft.com/library/security/MS17-010

百度云盘:http://pan.baidu.com/s/1nuSzjGP

由于本次WannaCry蠕虫事件的巨大影响,微软总部发布XP和部分服务器版特别补丁:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-f

1.4 做好重要文件的备份工作(非本地备份)

1.5 如无需使用共享服务建议关闭该服务

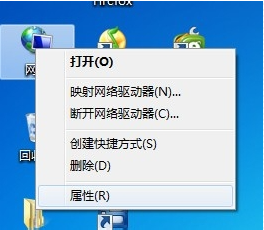

右击网络图标,点属性

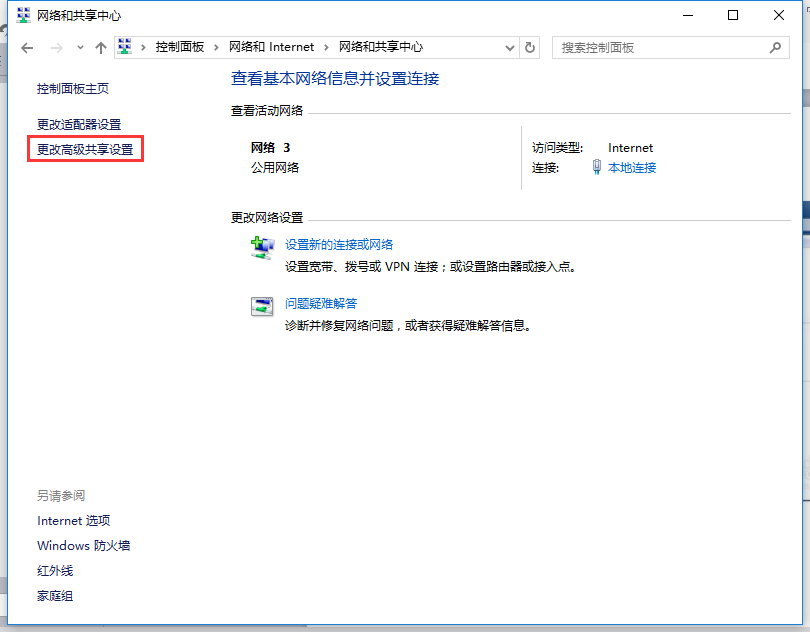

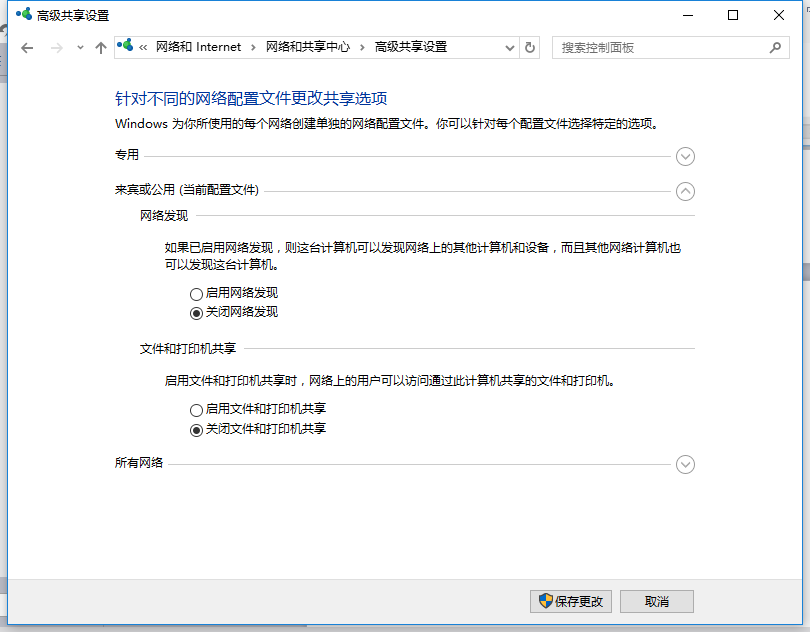

点击更改高级共享设置

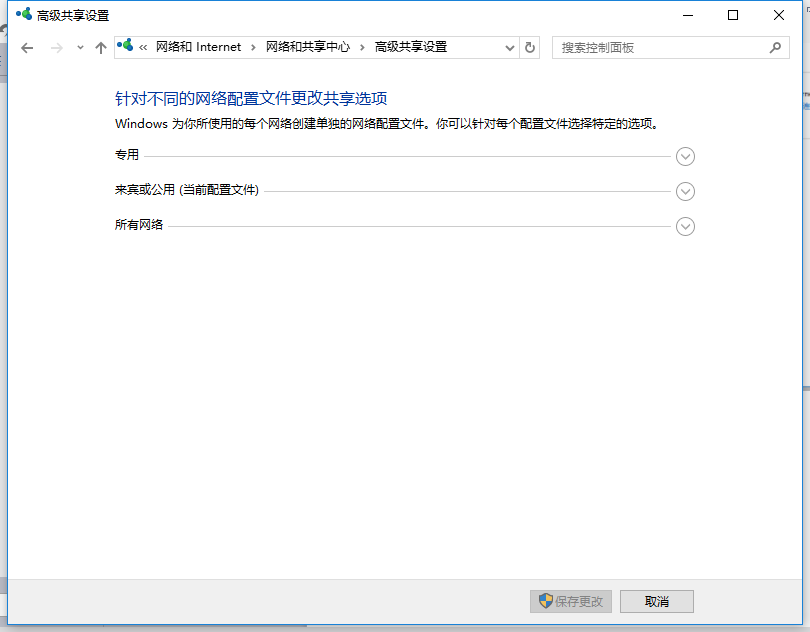

有专网、来宾或公网、所有网络三项

都进行关闭即可

1.6 注册域名

最新分析结论表明,“WannaCry”的触发机制为是否能访问iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com,如果访问成功,则不会触发勒索功能。根据此结论,网络管理人员可以通过在内部网络搭建DNS Server,将iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com域名地址解析到内网WEB Server的IP地址,同时WEB Server可以接受该域名的连接请求,从而实现免疫。同时,也可以监测内网访问该域名的用户IP地址和用户数量统计出内部用户的感染情况。该方法对“WannaCry2.0”无效